كيفية معرفة ما إذا كان شخص ما قد دخل جهاز الكمبيوتر الخاص بي

تعرف على كيفية معرفة ما إذا كان شخص ما قد دخل جهاز الكمبيوتر الخاص بياليوم ، بعد تشغيل الكمبيوتر ، أدركت أن أيقونات سطح المكتب لديك بها تخطيط مختلف عن تلك التي تركتها في المرة الأخيرة. لقد أثار ذلك شكوكًا ، لا يمكنك الآن التفكير فيه: أنت تخشى بشدة أن يكون شخص ما قد تمكن من الوصول إلى جهاز الكمبيوتر الخاص بك ، دون الحصول على إذن بذلك ، وأنه قام بدس أنفه في ملفاتك الشخصية. لهذا السبب ، فتحت Google على الفور بحثًا عن دليل يمكن أن يوفر لك يدًا لفهم ما إذا كانت شكوكك قد تأسست أم لا ، وينتهي الأمر هنا على موقعي.

|

| كيفية معرفة ما إذا كان شخص ما قد دخل جهاز الكمبيوتر الخاص بي |

إذا كانت الأمور على هذا النحو ، فاعلم أنك في المكان المناسب ، في الوقت المناسب: في الأسطر التالية ، في الواقع ، سأحاول الإجابة على السؤال " كيف يمكنني معرفة ما إذا كان شخص ما قد أدخل جهاز الكمبيوتر الخاص بي؟ " من النصائح المفيدة لهذا الغرض. للتأكد من اكتمال المعلومات ، سأخبرك عن التقنيات التي يجب تطبيقها لتأمين الكمبيوتر ، وبالتالي تجنب أي اقتحام في المستقبل.

لذلك ، دون تردد ثانية ، استقطع بضع دقائق من وقت فراغك لتكريس قراءة هذا الدليل: أنا متأكد ، بمجرد أن تتعلم كل شيء يجب أن أشرحه لك حول هذا الموضوع ، ستتمكن تمامًا من الإجابة على السؤال الذي تم وضعك ، في استقلالية تامة ، في اتخاذ التدابير المضادة اللازمة لتجنب أي تدخلات في تكنولوجيا المعلومات في المستقبل. بعد قولي هذا ، لم يبق لي شيء سوى أتمنى لك قراءة جيدة ونتمنى لك التوفيق في كل شيء!

كيفية معرفة ما إذا كان شخص ما قد دخل جهاز الكمبيوتر

في معظم الحالات ، الأشخاص الأشرار (أو الأشخاص الفضوليين ) الذين يصلون إلى الكمبيوتر دون إذن دائمًا يتركون آثارًا: برنامج تم إعداده لهذا الغرض ، حساب مستخدم لا ينبغي أن يكون موجودًا ، ملف لا ينبغي فتحه ، وهكذا على. فيما يلي ، سأقدم لك بعض النصائح التي قد تساعدك في فهم ما إذا كان شخص ما قد أدخل جهاز الكمبيوتر الخاص بك أم لا.تحقق البرامج المثبتة

الخطوة الأولى التي يجب اتخاذها لمعرفة ما إذا كان شخص ما قد دخل إلى جهاز الكمبيوتر هي التحقق من البرامج المثبتة على نظام التشغيل. عادةً ما يستخدم مجرمو الإنترنت (وكذلك الجواسيس في آخر لحظة ) برامج محددة (حتى قانونية تمامًا) للحصول على "باب الوصول" الذي يمكن استغلاله بسهولة لتنفيذ عمليات غير قانونية على كمبيوتر الضحية: القضاء على مثل هذه البرامج ، ستقل بشكل كبير احتمالية استمرار المستخدم غير المصرح له في العمل على جهاز الكمبيوتر المعني.

فيما يتعلق بنظام Windows ، أنصحك أولاً بالبحث عن برامج مكافحة الفيروسات ومكافحة التجسس ، للبحث عن برامج ضارة للتحكم عن بُعد. وفي هذا الصدد، فإنها قد تكون في متناول اليدين عدد من الأدلة التي اجريتها على هذه المشكلة: أولئك على أفضل برامج مكافحة الفيروسات ، و أفضل لمكافحة برامج التجسس و كيفية تنظيف جهاز الكمبيوتر الخاص بك .

على أجهزة Mac ، لا تزال هذه العمليات موصى بها في حالة الاختراق المشتبه فيه ، ولكنها أقل ضرورة: كما شرحت لك في دليلي حول كيفية تنظيف Mac من الفيروسات ، نادراً ما يكون نظام تشغيل Apple ضحية لفيروسات الكمبيوتر.

ومع ذلك ، بمجرد إجراء عمليات فحص مكافحة الفيروسات وبرامج مكافحة البرامج الضارة وإزالة أي تهديدات على جهاز الكمبيوتر من الكمبيوتر ، يمكنك البحث عن أي برامج "قانونية" يمكن أن تسمح بالتحكم عن بُعد بجهاز الكمبيوتر.

إذا كان لديك نظام تشغيل Windows 10 ، فانقر بزر الماوس الأيمن فوق الزر " ابدأ" (الرمز على شكل العلم الموجود في الركن الأيمن السفلي من الشاشة) ، اختر عنصر " الإعدادات" من القائمة التي تم فتحها وانقر فوقها لاحقًا على أيقونة التطبيق ، لعرض قائمة البرامج المثبتة على جهاز الكمبيوتر.

في الإصدارات السابقة من Windows ، بدلاً من ذلك ، يجب عليك فتح القائمة "ابدأ" ، وبدء "لوحة التحكم" بالنقر فوق الرمز المخصص لها ، وبعد ذلك ، انقر فوق العنصر إلغاء تثبيت البرنامج المرفق بالقسم " وظائف ووظائف" .

على نظام التشغيل MacOS ، يمكنك الوصول إلى قائمة البرامج المثبتة على جهاز الكمبيوتر الخاص بك من خلال الانتقال إلى مجلد التطبيقات في نظام التشغيل ، والذي يمكنك الوصول إليه بسهولة من خلال القائمة انتقال > تطبيقات (أعلاه).

بمجرد وصولك إلى قائمة البرامج الموجودة على جهاز الكمبيوتر الخاص بك ، كل ما عليك فعله هو البحث عن أكثر البرامج "المشبوهة": من بين هذه ، كما شرحت لك في دليل برنامجي للوصول البعيد ، لا شك في TeamViewer و LogMeIn و برامج أخرى تعتمد على بروتوكول VNC (مثل UltraVNC و RealVNC ) ، فقط لذكر أكثر البرامج شهرة.

علاوة على ذلك ، انتبه بشكل خاص لبرامج الرقابة الأبوية التي ، في حالة وجودها ، قد تسمح بعرض الأنشطة التي تعمل على الكمبيوتر ، بالإضافة إلى قيودها: يمكنني الإبلاغ عنك بين Qustodio و Net Nanny و Norton Family Premier .

لسوء الحظ ، لا يمكن سرد جميع البرامج من هذا النوع ، لأنها كثيرة جدًا: لهذا السبب ، سيتعين عليك أن تذهب قليلاً إلى "الحدس" ، وإذا لزم الأمر ، فقم بإجراء بعض الأبحاث على Google حول البرامج التي تعتبرها "مريبة" ".

ومع ذلك ، إذا وجدت البرامج التي تعتقد أنها قد تضر بخصوصيتك ، فانقر فوق اسمها واضغط مرتين على زر إزالة التثبيت لحذفها من Windows . بالنسبة لنظام التشغيل MacOS ، بدلاً من ذلك ، حدد رمز البرنامج باستخدام الماوس واسحبه إلى " سلة المحذوفات" أو حاول فتح البرنامج "المسيء" وابحث عن عنصر إلغاء التثبيت في القائمة العلوية. لمزيد من المعلومات حول إلغاء تثبيت البرامج من جهاز الكمبيوتر الخاص بك ، يمكنك إلقاء نظرة على البرنامج التعليمي الذي أجريته بشأنه.

تحقق الاتصالات الصادرة

تمامًا كما شرحت لك في البرنامج التعليمي الخاص بي حول كيفية فهم ما إذا كان الكمبيوتر متجسّسًا ، تتواصل جميع البرامج التي تهدف إلى التحكم عن بُعد ، عبر الإنترنت ، مع الأشرار والجواسيس الذين يديرونها.لذلك ، إذا كنت تشك في أنه على الرغم من التحليل الدقيق الذي تم إجراؤه مسبقًا ، فإن بعض برامج التحكم عن بُعد قد نجا من خدمتك ، يمكنك التحقق من الاتصالات الصادرة باستخدام بعض جدران الحماية ، والتي ترسل إعلامات عندما يحاول البرنامج التواصل مع الخارج. وبهذه الطريقة ، يمكنك "مسح" نشاط جميع تلك البرامج التي لم تتمكن بعد من التعرف عليها. كيف نفعل ذلك؟ سأخبرك على الفور.

جدار حماية Windows Notifier (Windows)

إذا كنت تستخدم جهاز كمبيوتر مجهزًا بنظام Windows ، فيمكنك الحصول على الإشعارات اللازمة باستخدام Windows Firewall Notifier ، وهو برنامج مجاني يمكنه توسيع وظيفة جدار الحماية "القياسي" المضمّن في نظام التشغيل.

للحصول عليه ، متصل بهذا الموقع ، انقر فوق رابط التنزيل الأول وانتظر حتى يتم تنزيل الملف بالكامل على جهاز الكمبيوتر الخاص بك. بمجرد اكتمال التنزيل ، افتح أرشيف zip الذي يحتوي على البرنامج ، إلى مجلد من اختيارك وابدأ تشغيل برنامج الموجود في الأخير.WFN.exe

بعد ذلك ، انقر فوق العنصر معلومات إضافية ، ثم على الأزرار " تشغيل على أي حال" و " نعم" ، لتمرير عناصر تحكم Windows SmartScreen وبدء البرنامج. عندما يحدث هذا ، حدد عنصر إعدادات جدار الحماية الموجود في المنطقة اليسرى من النافذة المعروضة على الشاشة ، وانقل العصا بالنسبة لخيار الحظر والمطالبة الموجود في القسم الصادر إلى ON وانقر على زر تطبيق ، الموجود في الأعلى.

أخيرًا ، اختر عنصر " الخيارات" من القائمة الموجودة على الجانب الأيسر ، وانقر فوق الزر "انقر هنا للاختبار" ثم مرر مرة أخرى عنصر تحكم Windows SmartScreen ، لاختبار وتفعيل أي حظر لحركة المرور الصادرة.

ليتل سنيتش (ماك)

أما بالنسبة لأجهزة Macs ، فإن البرنامج الذي سيتم استخدامه لهذا الغرض هو Little Snitch ، وهو جدار حماية صغير قادر على التحكم في محاولات الاتصال الخاصة بالبرامج المثبتة على macOS والإشارة إليها وحظرها. يتكلف Little Snitch 45 يورو ، ولكن يمكن تجربته مجانًا ، بكامل وظائفه ، لمدة 30 يومًا (مع انقطاع كل 3 ساعات).

لتنزيل الإصدار التجريبي من البرنامج ، انتقل إلى صفحة الويب هذه واضغط على الزرين Download Free Trial and Download .

بمجرد اكتمال التنزيل ، افتح حزمة dmg التي تم الحصول عليها مسبقًا ، ثم قم بتشغيل برنامج Little Snitch Installer الموجود فيه ، ولبدء الإعداد ، انقر فوق الزر " فتح" ، " متابعة" مرتين على التوالي و " قبول" .

عند المطالبة ، أدخل كلمة مرور إدارة Mac ، وانقر فوق الزر " إدخال" ، ولإكمال إجراء تثبيت البرنامج ، اضغط على الزر " فتح تفضيلات الأمان" . انقر ، إذن ، على السماح (في نافذة تفضيلات النظام التي تفتح) ، وأخيرا ، انقر على زر فتح تفضيلات الأمان والخصوصية ... ثم أعد التشغيل الآن .

الآن ، انتظر نظام التشغيل Mac لإعادة التشغيل واتبع معالج Little Snitch ، والذي سيتم اقتراحه لك بعد تسجيل الدخول التالي: انتبه لتنشيط وضع التنبيه ، حتى تتمكن من تلقي تحذير إذا حاول أحد البرامج التواصل مع الخارج ، مع إمكانية القدرة على منعه ، إذا لزم الأمر.

تحقق من قائمة المستخدمين

إذا كنت تشك في أن شخصًا ما قادر على الوصول إلى جهاز الكمبيوتر الخاص بك "شخصيًا" ، دون الحصول على إذن منك ، أقترح عليك إلقاء نظرة على قائمة المستخدمين المكوّنين في الكمبيوتر الشخصي ، وذلك لاستبعاد أي حسابات مستخدمين لم تتوقعها أو ترخص بها. .

لتكون قادرًا على النجاح ، إذا كنت تستخدم نظام التشغيل Windows 10 ، فانقر بزر الماوس الأيمن فوق الزر " ابدأ" ، وحدد عنصر " الإعدادات" من القائمة المعروضة على الشاشة ، وفي الإطار الذي يظهر ، انقر أولاً على أيقونة الحساب ثم على قسم " العائلة" والمستخدمون الآخرون ( اليسار).

في هذه المرحلة ، حدد موقع ملف تعريف المستخدم الذي لم تسمح به ، وللتخلص منه ، انقر أولاً على اسمه ثم على الزر " إزالة" . أخيرًا ، اختر حذف جميع الملفات المرتبطة بالحساب ، للتأكد من عدم ترك أي أثر.

في نظام Windows 8.1 والإصدارات السابقة ، عليك بدلاً من ذلك العمل من خلال لوحة التحكم : بعد استدعاء الأخير من قائمة " ابدأ " ، انقر فوق العنصر إضافة أو إزالة حساب مستخدم موجود في النافذة التي تظهر على الشاشة (ضمن قسم حسابات المستخدمين وحماية الأسرة ) وحدد اسم الحساب الذي تشتبه به. لاختتام الملف الشخصي غير المرغوب فيه والتخلص منه أخيرًا ، انقر فوق العنصر حذف الحساب ، ثم على الزر " إزالة كافة الملفات" ، وأخيراً على الزر " حذف الحساب" .

بالنسبة لنظام التشغيل MacOS ، يمكنك حذف ملف تعريف مستخدم واحد أو أكثر من خلال الانتقال إلى قسم " المستخدمين والمجموعات" الموجود في لوحة " تفضيلات النظام" ، والتي يمكنك الوصول إليها من خلال النقر على أيقونة الترس المرفقة بشريط Dock .

بمجرد فتح النافذة الآنفة الذكر ، انقر على أيقونة القفل (أسفل اليسار) لإلغاء قفل التغييرات وإدخال كلمة مرور إدارة Mac عند المطالبة ، ثم ألق نظرة على القائمة للمستخدمين النشطين على الكمبيوتر (ابحث عنه على اليسار): إذا حددت حسابًا مشبوهًا ، فانقر فوق هذا الأخير ، ثم انقر فوق الزر [-] الموجود في أسفل قائمة الحسابات ، مع تحديد أنك تريد حذف المجلد الأولي للمستخدم e ، أخيرًا ، اضغط على زر حذف المستخدم .

تحقق من سجلات الوصول

إذا كنت تشك في أن شخصًا ما يستخدم جهاز الكمبيوتر دون إذن عندما لا يكون هناك ، يمكنك إلقاء نظرة على سجل الوصول إلى النظام: في هذه الحالة ، سيتيح لك ذلك عرض تاريخ ووقت كل وصول فردي إلى النظام. من خلال التحقق من هذه التفاصيل ، يمكنك بسهولة تتبع عمليات الوصول التي لم تسمح بها.

على نظام Windows ، توجد هذه المعلومات في Event Viewer ، وهي منطقة نظام التشغيل التي تسمح لك بقراءة بعض سجلات النظام ، لأغراض التشخيص.

نظرًا لوجود العديد من أحداث Windows ، يمكنك تسهيل عرض الأحداث المتصلة بوصول الوصول فقط باستخدام WinLogOn View ، وهو برنامج صغير تابع لجهة خارجية يمكنه تحديد وعرض معلومات حول عمليات تسجيل الدخول التي يتم إجراؤها في النظام.

للحصول عليه ، متصلاً بموقع الإنترنت هذا ، انقر فوق الارتباط تنزيل WinLogOn View وانتظر الأرشيف الذي يحتوي على البرنامج لتنزيله بالكامل على جهاز الكمبيوتر الخاص بك. بمجرد اكتمال التنزيل ، قم باستخراج حزمة zip في مجلد من اختيارك وقم بتشغيل ملف الموجود بداخله.WinLogOnView.exe

بعد ذلك ، اضغط على الزر " نعم" ، لاجتياز فحص أمان Windows ، وستكون قد انتهيت: بعد لحظات قليلة ، يجب أن يفتح البرنامج ويظهر لك قائمة بالوصول إلى الكمبيوتر ، من قبل جميع المستخدمين.

لعرض القائمة بترتيب زمني ، انقر فوق عدة مرات في عمود وقت تسجيل الدخول ، حتى تصل إلى التصميم الذي تريده.

على نظام التشغيل Mac ، بدلاً من ذلك ، يمكنك التحقق من سجلات الوصول التي تم إجراؤها باستخدام " الجهاز الطرفي" المثبت بالفعل في نظام التشغيل واسترجاعه من المجلد " الآخر" في Launchpad (رمز الصاروخ الموجود على Dock ).

بمجرد بدء تشغيل البرنامج المعني ، أدخل الأمر last nomeutente(على سبيل المثال last salvatore) لعرض سجل عمليات الوصول الحديثة التي قام بها المستخدم المعني ، بترتيب زمني عكسي.

تحقق من قائمة الملفات التي تم فتحها مؤخرًا

إذا كان الشك في أن شخصًا ما قد تمكن من الوصول إلى جهاز الكمبيوتر الخاص بك وتريد مزيدًا من التأكيد على الأمر ، فيمكنك محاولة إلقاء نظرة على قائمة الملفات التي تم فتحها مؤخرًا : إنه يحتوي ، في الواقع ، على روابط إلى الملفات التي تم فتحها في الفترة الماضية.

إذا كنت "أخرج" وجود بعض الملفات التي لا تتذكر أنك فتحتها ، فمن المحتمل جدًا أن يقوم شخص ما بذلك نيابة عنك.

لكن ضع في اعتبارك أنه في هذه الحالة ، يعد تعديل قائمة الملفات المفتوحة مؤخرًا أمرًا بسيطًا للغاية ، لذلك قد لا تكون هذه الطريقة فعالة إذا كان لدى "الجاسوس" الذي تبحث عنه الحد الأدنى من التطبيق العملي في استخدام الكمبيوتر. من ناحية أخرى ، لا يزال الأمر يستحق المحاولة.

ومع ذلك ، يمكنك بسهولة الوصول إلى قائمة الملفات الحديثة (آخر 20 فتحًا) على كل من Windows و MacOS ؛ في الحالة الأولى ، قم ببدء تشغيل "مستكشف الملفات" (باستخدام الرمز في شكل مجلد أصفر موجود على شريط النظام) ، وانقر فوق العنصر وصول سريع من الشريط الجانبي الأيسر ثم قم بتوسيع مربع الملفات الحديثة .

للوصول إلى القائمة الكاملة للملفات التي تم فتحها مؤخرًا على جهاز الكمبيوتر ، اضغط على تركيبة المفاتيح Win + R بدلاً من ذلك ، ولفتح نافذة File Explorer تحتوي على جميع الملفات المعنية ، اكتب shell command : الأخيرة في اللوحة المقترحة لك ، تليها الضغط على مفتاح Enter .

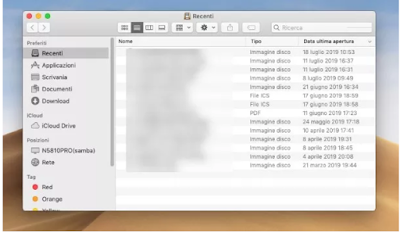

لا يختلف الإجراء المراد تنفيذه على نظام التشغيل MacOS عن الإجراء الموضح أعلاه: يمكنك بسهولة الوصول إلى قائمة الملفات الأخيرة التي تم فتحها عن طريق بدء نافذة Finder (رمز الوجه المبتسم الموجود في شريط Dock ) والنقر على المجلد Recent ، المرفق بـ منطقة الجانب الأيسر.

إذا كنت بحاجة إلى مزيد من التوضيح فيما يتعلق بعرض الملفات الحديثة على Windows و macOS ، فيمكنك الرجوع إلى البرنامج التعليمي المحدد الذي خصصته لهذا الموضوع.

كيفية تجنب الاختراقات الكمبيوتر

كيف تقول؟ الآن وبعد أن تم حل مشكلة " كيفية فهم ما إذا كان شخص ما قد دخل جهاز الكمبيوتر الخاص بي " ، هل ترغب في الحصول على مزيد من المعلومات حول كيفية تجنب عمليات اقتحام الكمبيوتر غير المرغوب فيها؟ ثم تابع قراءة الأقسام التالية ، والتي سأزودك فيها بمجموعة من النصائح المفيدة لمنع شخص ما من استخدام جهاز الكمبيوتر الخاص بك ، دون الحصول على إذن.

استخدام مكافحة الفيروسات جيدة

أول شيء يجب القيام به لمنع الوصول غير المصرح به إلى جهاز الكمبيوتر الخاص بك هو اختيار مكافحة الفيروسات جيدة ، للحفاظ دائما نشطة و تحديث إلى الإصدار الأحدث: في هذه الطريقة، يمكنك منع تنفيذ أي برامج غير قانونية، تهدف إلى مراقبة أو للتحكم عن بعد في الجهاز (مثل برامج التجسس ، كلوغرز ، وهلم جرا).

إذا لم تكن قد قمت بعد بتثبيت برنامج مكافحة فيروسات جيد ، أو إذا كنت ترغب في تغيير ما لديك بالفعل ، فإني أحيلك إلى قراءة دليلي لأفضل برامج مكافحة الفيروسات ، والذي أخبرتك فيه عن أكثر برامج الأمان شيوعًا وفعالية المتوفرة في الوقت الحالي.

بوضوح ، لتجنب الاتصالات الخارجية غير المرغوب فيها ، أقترح عليك أيضًا استخدام جدار حماية جيد ، كما شرحت لك في أحد الأقسام السابقة من هذا الدليل ، وبرنامج مكافحة تجسس جيد .

استخدم كلمة مرور آمنة

على الرغم من أنك عادة ما تغير كلمة مرور جهاز الكمبيوتر الخاص بك في كثير من الأحيان ، هل ما زلت تشك في أن شخصًا ما يمكنه ، على أي حال ، تجاوزها عن طريق التخمين؟ حسنًا ، هذا أمر شائع إلى حد ما: من أجل تجنب النسيان المحتمل ، عادة ما تميل إلى استخدام كلمات مرور بسيطة نسبيًا لتخمينها ، وغالبًا ما تكون مرتبطة بأحداث أو خصائص متعلقة بشخصك (يمكن تخمينها بسهولة من الخارج).

لمنع حدوث ذلك ، أنصحك باختيار كلمة مرور آمنة طويلة نسبيًا تحتوي على فئات مختلفة من الأحرف (الأحرف الكبيرة والصغيرة والأرقام والرموز وما إلى ذلك) ويصعب تخمينها. ومع ذلك ، هذا لا يعني اختيار كلمة مرور يستحيل تذكرها: على سبيل المثال ، بدلاً من استخدام اسمك وسنة ميلادك المكتوبة بأحرف بسيطة (مثل المنقذ 90 ) ، يمكنك اختيار شيء أكثر تعقيدًا ، بنفس المعنى ولكن أكثر تعقيدًا بكثير لتخمينه (على سبيل المثال $ 4Lva70r3_9o` ).

إذا كنت بحاجة إلى توزيع ورق إضافي لتتمكن من إنشاء كلمة مرور آمنة ، فأنا أحثك على قراءة الدليل الذي خصصته لهذا الموضوع ، والكامل للنصائح المفيدة لتأمين ليس فقط جهاز الكمبيوتر الخاص بك ، ولكن جميع حساباتك أيضًا.

بدلاً من ذلك ، إذا اخترت كلمة المرور الجديدة بالفعل ولكنك لا تعرف كيفية تطبيقها ، فقد يكون دليلي حول كيفية تغيير كلمة مرور الكمبيوتر مفيدًا لك .

تسجيل الدخول عبر حساب عبر الإنترنت

إذا كنت تتذكر جيدًا ، ففي دليلي حول كيفية تجاوز كلمة مرور Windows ، شرحت لك كيفية التغلب على مشكلة كلمة المرور المنسية باستخدام بعض البرامج الخاصة المفيدة لهذا الغرض. لسوء الحظ ، ومع ذلك ، يجب أن تدرك أن المهاجم يمكنه استخدام نفس الأساليب للوصول إلى كمبيوتر غير مصرح به.

ومع ذلك ، لا يمكن حل هذه المشكلة تمامًا: إذا كان لديك Windows 8.1 أو Windows 10 ، فيمكنك اختيار ربط حساب Microsoft بحساب المستخدم الخاص بك وتسجيل الدخول إلى الكمبيوتر من خلاله. بهذه الطريقة ، يجب أن تكون قادرًا على منع إمكانية تجاوز كلمة المرور للوصول إلى النظام ، لأن البرنامج المذكور أعلاه لن يعمل بالقيام بذلك.

لتكون قادرة على النجاح، انقر بزر الماوس الأيمن على زر البدء في ويندوز 10 ، حدد إدخال الإعدادات من القائمة، وبعد ذلك ذهب إلى قسم الحساب> بياناتك (يسار). أخيرًا ، انقر فوق الإدخال تسجيل الدخول باستخدام حساب Microsoft وأكمل المعالج لتكوين الوصول من خلاله.

إذا كنت تستخدم نظام التشغيل Windows 8.1 ، يمكنك مطابقة حساب Microsoft الخاص بك بالكمبيوتر بالطريقة التالية: اضغط على تركيبة المفاتيح Win + I ، للوصول إلى سحر الإعدادات ، انقر فوق العنصر تحرير إعدادات الكمبيوتر المتصلة باللوحة التي تفتح على الشاشة ، انقر فوق العنصر " الحساب" (على اليسار) ثم على الرابط " الاتصال بحساب Microsoft" الموجود مباشرةً أسفل اسم ملف التعريف المستخدم حاليًا.

بدون هذا ، كل ما عليك فعله هو اتباع الإجراء الموجه المقترح لك ، والذي سيتعين عليك خلاله تحديد بيانات اعتماد حساب Microsoft التي تفضل استخدامها ، عند الاقتضاء.

بدءًا من تسجيل الدخول التالي ، على نظامي Windows 10 و Windows 8.1 ، ستحتاج إلى تسجيل الدخول إلى النظام باستخدام حساب Microsoft الذي تم تكوينه حديثًا. ضع في اعتبارك أن Windows 7 ، للأسف ، لا يوفر هذا الاحتمال.

على أجهزة Mac ، لا يمكن تسجيل الدخول باستخدام معرف Apple . ومع ذلك ، يجب أن أخبرك أنه في الوقت الحالي ، لا يوجد برنامج يمكنه تجاوز كلمة مرور macOS: لكي تشعر بالأمان ، عليك ببساطة تعيين كلمة مرور قوية ولا يمكن تخمينها ، باتباع النصائح التي قدمتها لك في القسم فورًا السابق من هذا الدليل.

تعرف ايضا على :-

10 اجزاء من المعلومات التي تستخدم لسرقة هويتك

افضل طريقة لتنظيف Windows 10 دليل خطوة بخطوة

مراقبة الامن: Android مقابل iOS ايهما اكثر امانا؟

كيفية إصلاح أكثر الأشياء المزعجة في ويندوز 10

تعليقات

إرسال تعليق